RFID標簽的安全建模及對EPC CIG2協(xié)議的改進

1 引言

未來RFID的標簽將在各個領域得到廣泛的應用.在商業(yè)的應用中,標簽芯片可以附著在商品上用來對商品進行防偽,同時可以記錄商品的生產信息和使用信息;在物流應用中,將標簽芯片貼在流通物品外包裝上,使得物品在經過各個流通點時能夠自動登記,極大的提高流通效率;在工業(yè)的應用中,標簽芯片可以貼在車間里的產品托盤上來記錄產品的生產信息.標簽芯片是一個信息集合體,在各種應用中,標簽或多或少包含了商業(yè)信息,流通信息,工業(yè)信息以及個人信息.這些信息對于攻擊對手來說具有極大的誘惑.攻擊者可以通過攻擊標簽獲取各種信息,這種信息的泄漏對于商業(yè)、工業(yè)機密乃至個人隱私都帶來了巨大的災難.

由于RFID技術和應用環(huán)境的獨特性,它的安全問題非同于常規(guī)的通訊技術,根據對于RFID標簽可能受到的攻擊,本文首先對標簽和讀卡器之間通訊安全進行分析,建立了適于RFID標簽和讀卡器之間相互通訊的安全模型,提出了RFID標簽應根據應用歸類于不同的安全等級,并在各個安全等級下實施相應的安全措施.依據這個模型本文對EPC Class一1 Gen一2(EPC CIG2)協(xié)議[1]進行了安全分析,指出了其中可能出現的安全漏洞,在經過權衡RFID標簽硬件資源以及協(xié)議要求后,本文提出增加標簽與讀卡器身份驗證與數據加密機制的EPC CIG2協(xié)議改進方案.作為未來的信息識別技術,RFID的安全和隱私問題將引起更廣泛的關注和研究.

2 RFID標簽攻擊分析

2.1 對RFID標簽可能進行的攻擊

由于RFID標簽與讀卡器采用的是無線通訊,其通訊信道可長達1O米的距離并可以穿透某些介質,這給攻擊者帶來了便利.攻擊者可以通過藏匿在標簽或者讀卡器的周圍對標簽或者讀卡器來進行攻擊.另一方面由于RFID應用的廣泛性,攻擊者可以比較輕易的獲取標簽或讀卡器,并具有充分的時問和精力來對標簽進行探測和攻擊.從這一點來說是對于RFID及其不利的.RFID標簽與讀卡器通訊本節(jié)以具體的攻擊實例來闡述可能針對RFID標簽的攻擊方法.

(1)非法訪問.攻擊者A擁有未經過授權的讀寫器,并使用這個讀寫器來獲取某類商品標簽上的信息.

(2)跟蹤.攻擊者B擁有比較簡便的測試儀器,他通過向標簽發(fā)射簡易的命令,探測并記錄Tag的后向反射的通訊信息,他善于利用每次探測到的信號對附著這種標簽的物品進行跟蹤監(jiān)視.

(3)竊聽.攻擊者C是藏匿在附近只能對前向通道進行探測的竊聽者.由于無法接近后向信道,它只能獲取讀卡器向標簽發(fā)送的有限的數據.而攻擊者D則是滿腹抱怨的員工的代表,他通過在合法的讀卡器和標簽通訊信道之間設置一個探測器,通過竊聽它們之間的通訊,來獲取標簽上的信息.

(4)偽造.攻擊者E利用竊聽到的標簽發(fā)射的信號,制造出一個具有相同發(fā)射信號的標簽,并使用此偽造的標簽來標示偽造的商品.

(5)物理攻擊.攻擊者F擁有較全面的實驗設施,他通過設備分析標簽芯片上的功耗來分析標簽芯片上負載的數據.

(6)數據演繹.攻擊者G利用某種手段獲得了某一種標簽的數據,然后寄希望于使用演繹的方法,從這一信息中推測出其他標簽上的數據,以至于掌握整個系統(tǒng)的數據.

2.2 RFID標簽攻擊者能力分析

RFID標簽芯片通訊的安全問題不同與常規(guī)通訊系統(tǒng),它特殊的操作方式限制了對手的攻擊能力:

(1)RFID標簽芯片具有一定的讀寫范圍,這迫使攻擊者只能在有限的地理范圍內發(fā)起攻擊.由于RFID標簽與讀卡器通訊時,讀卡器向標簽發(fā)送數據時的前向通道距離較大,而標簽向讀卡器發(fā)回數據的后向通道距離較小,在一些情況下,攻擊者甚至不能夠獲知標簽向讀卡器返回的信息.這種攻擊方式不同于因特網上所發(fā)生的一些攻擊,由于因特網廣闊的覆蓋范圍,黑客可以從因特網所覆蓋的任何一個角落對連接在因特網上的其他用戶進行攻擊.而針對RFID標簽芯片的攻擊只能在其物理位置周圍的一個有限范圍之內.同時對RFID標簽的前向通道攻擊較容易,而對于RFID標簽的后向通道需要攻擊者很好的隱匿才能發(fā)起攻擊.

(2)RFID標簽芯片一般工作在移動情況下,這實際上給竊聽或者隱匿在周圍的攻擊者帶來障礙.由于它的移動性,攻擊者不得不在有限時間內發(fā)起攻擊,同時攻擊的次數也受到了限制.而因特網的攻擊是沒有被竊聽時間的限制的.

(3)RFID標簽芯片的成本很低,并且是集成電路產品,針對RFID標簽芯片的物理攻擊需要精密的設備才能進行.對手采用物理攻擊的方法付出成本較高.

3 RFID標簽芯片通訊的安全模型

3.1 RFID標簽與讀卡器通訊安全模型措施盡管對于攻擊者有諸多的障礙,但是這并不能說RFID標簽是安全的,不能說這些障礙可以阻止攻擊者獲取標簽信息.在現有的RFID系統(tǒng)的安全研究中,[2]針對RFID標簽將在歐元中的應用提出了一個針對該應用的協(xié)議和安全模型;[33提出了一種在零售業(yè)中使用的RFID標簽的使用周期的建模;[4]建模了整個RFID系統(tǒng).RFID系統(tǒng)包括數據庫、以太網、讀卡器和標簽等部分,安全問題深入各個通訊模塊,已有研究的建模多是立足于系統(tǒng)或針對某種應用的角度,但是這些模型較為理論,并不能指導實際標簽設計和協(xié)議優(yōu)化.本文專門針對讀卡器與標簽通訊建立安全建模方案,該模型可以用來分析具體的通訊協(xié)議并指導設計.本模型根據第二章所提出的一些攻擊案例,提出了9條安全模型措施:

(1)RFID標簽必須支持與讀卡器之間的相互驗證.這種相互驗證的過程通過雙方共同約定的驗證機制才能實現.

(2)讀卡器與RFID標簽間發(fā)送的數據必須以密文方式進行傳送,在前向信道上傳輸的消息不能夠出現原始內容.

(3)RFID標簽與讀卡器間發(fā)送的數據必須以密文方式進行傳送,在后向信道上傳輸的消息不能夠出現原始內容.

(4)RFID標簽發(fā)送給讀卡器的帶有數據的信息時,這些信息應每次均不相同.

(5)根據RFID標簽發(fā)送給讀卡器的一個信息無法推斷出其他信息的內容.

(6)根據RFID標簽與讀卡器之間相互傳輸的信息的運算無法獲知標簽上承載的內容.

(7)當獲取了某一個RFID標簽的信息,無法通過這個信息推斷出其他RFID標簽上的信息.

(8)RFID標簽根據其應用進行適當讀取次數的限制,當大于某些規(guī)定的讀取次數時,標簽進入自毀狀態(tài).

(9)RFID標簽支持人為主動發(fā)送的銷毀命令,并進入死鎖狀態(tài).

其中:RFID讀卡器接收到的第n個標簽發(fā)出的第i條關鍵接收的數據與讀卡器發(fā)送的數據相一致

KILL:處死指令

3.2 RFID標簽在模型中的安全級別劃分

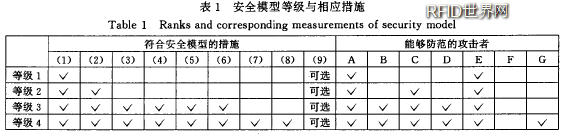

隨著RFID標簽芯片對于安全防范功能的增加,芯片硬件變復雜面積增大,從而帶來成本的增大.為了降級RFID標簽芯片成本,充分利用RFID芯片資源避免浪費,使不同應用的標簽能夠根據需要滿足其安全要求.在考慮RFID標簽的各種應用環(huán)境和用途、所附著物品的成本以及社會因素后,本模型將RFID標簽根據應用需要的安全劃分為以下四個安全等級,在各個等級中規(guī)定標簽應支持的安全防范措施.以自然數的較小數字代表安全性要求較低的等級,以較大自然數代表安全性要求較高的等級.對于各等級下能夠防范的攻擊者如表1所示.

等級1.支持標簽與讀卡器之間基本的驗證機制.

等級2.支持標簽與讀卡器之間的驗證機制,并對于讀卡器向標簽傳輸信息的前向通道上的信息進行加密.

等級3.支持標簽與讀卡器之間的驗證機制,能夠對于信道上讀卡器與標簽通訊的前向和后向通道均進行加密.同時使得每次通訊在信道上傳輸的數據具有可變性,并且無法通過對標簽與讀卡器之間傳輸指令的簡單運算獲取標簽上承載的內容.

等級4.支持標簽與讀卡器之間的驗證機制,使用某種加密方法對信道上前向與后向傳輸的數據進行加密,并支持硬件的密鑰管理機制和密鑰分配機制.使每次通訊在信道上傳輸的數據具有可變性,限制標簽被讀取的次數.

對于RFID標簽的攻擊有弱到強,所以對于其安全級別的劃分也不是絕對的,各種安全措施的增加主要考慮對攻擊者帶來更困難的障礙,從而達到安全的目的.對于具體應用中的標簽安全方案的實施,還應該針對具體情況進行分析,采取正確的防范措施.

4 基于安全模型對EPC C1G2協(xié)議進行的分析

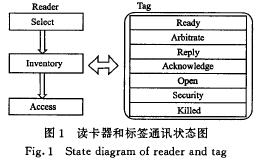

在EPC C1 G2的協(xié)議中,reader通過三種基本操作:Se—lect,Inventory和Access管理標簽群.同時根據讀卡器的操作,標簽工作于七種狀態(tài)模式:Ready,Arbitrate,Reply,Ac—knowledged,Open,Secured和Killed.其中處于Killed狀態(tài)下的標簽,將處于死亡狀態(tài),不可被喚醒,如圖1讀卡器和標簽通訊狀態(tài)圖所示.

在上電后,標簽處于Ready狀態(tài),在接收到讀卡器發(fā)出的盤存命令后,標簽進入Arbitrate狀態(tài),并在此狀態(tài)中使用防碰撞的通訊算法使得唯一的一個標簽能夠及時與讀卡器進行通訊,這個可以立即通訊的標簽通過進入Reply和Acknowl—edge狀態(tài)與讀卡器的定點通訊握手完成后,進入Open狀態(tài).Open狀態(tài)是用戶可對標簽進行操作的狀態(tài),用戶可以使用Read指令獲取標簽中的信息.也可以使用Write指令向標簽中寫入信息.標簽管理者則可以使用access指令和access密碼使標簽進入Secure狀態(tài),并在這個狀態(tài)下來設置用戶對標簽的操作權限.

在進行讀操作時,讀卡器向標簽發(fā)出讀指令,隨后標簽根據讀指令傳送出明文數據.在進行寫操作時,讀卡器向標簽請求一個隨機數,標簽將這個隨機數以明文的方式傳送給讀卡器,讀卡器使用這個隨機數與待寫入的數據進行異或運算傳輸給標簽,標簽將獲得的數據經過再次異或得到明文后寫入存儲器.在進行access指令和kill指令時,讀卡器在發(fā)送密碼前同樣先向標簽請求一個隨機數,并將經過此隨機數異或過的密碼發(fā)送給標簽,以達到數據在讀卡器到標簽的前向通道上被掩蓋的目的.

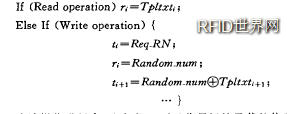

根據第三章中RFID標簽安全性模型,EPC CIG2協(xié)議的標簽讀寫信息傳輸過程可用以下表達式表示:

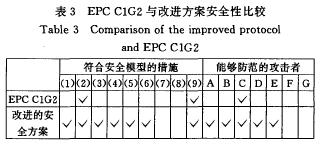

在讀操作進行中,攻擊者D可以獲得標簽承載的信息的明文.盡管寫操作時讀卡器寫入標簽的數據是以加密方式發(fā)送的,但是由于標簽發(fā)送的數據和讀卡器發(fā)送的數據具有一定的邏輯關系:riot⋯ 一Random—humo Random—humoTpltxt⋯ =Tpltxt⋯ 攻擊者獲取標簽發(fā)送的信息即可通過運算獲得被寫入的信息,盡管對這兩種攻擊方式的防范考慮都是基于標簽芯片后向反射能力弱,攻擊者無法獲得標簽發(fā)送信息的基礎上的,但是由于UHF標簽與讀卡器可以在長達1O米的距離進行通訊,在這個距離內,攻擊者D有很大的空間進行藏匿,所以不得不引起注意.另外,在標準中沒有指定標簽與讀卡器之間的驗證機制,使得凡是符合標準的讀卡器無論是否授權都可以對標簽進行操作,這將給攻擊者A和E帶來了極大的便利和機會.根據第三章所提出的安全模型,該標準僅能支持前向通道的安全性,這對于整個系統(tǒng)安全來說是遠不夠的.EPC C1G2協(xié)議具有的安全防范措施及能夠防范的攻擊者見第八節(jié)中表3EPC C1G2與改進方案安全性比較所示.

5 基于EPC C1G2提出的安全改善

5.1 基于RFID標簽芯片片上資源對安全方案的限制

RFID標簽受到標簽的成本,標簽的閱讀距離以及協(xié)議所要求的標簽響應速度這些條件所限制.而這些條件同時又對于標簽芯片施加了嚴格的約束,例如標簽的成本限制了標簽芯片的面積,標簽的閱讀距離限制了標簽所消耗約功耗(標簽芯片功耗越小其閱讀距離越長)標簽的響應速度限制了標簽芯片的處理時間.而這些因素之間同時互相約束:在相同的芯片面積情況下,減少芯片的處理時間勢必會增加芯片的功耗,而在相同的功耗消耗情況下,減少芯片面積必然帶來芯片處理時間的增加.本文以下通過評估標簽片上的資源,以得出一個適合EPC C1G2協(xié)議兼容的安全改進方案.

在EPC C1G2標準中對標簽芯片的響應時間有著明確的限制:當標簽到讀卡器的連接頻率達640KHz時,要求標簽在接收到讀卡器最后一位數據后能夠在大約15~30Fs的時間內發(fā)出應答信號.

再者,標簽芯片的成本需要不斷降低,為了能夠取代條形碼,芯片的成本需要達到$0.05[5],面積達到0.4mm×0.4mm,如果使用SMIC0.18的標準工藝庫來進行制造,假設芯片的利用率達8O ,模擬電路約占數字電路面積的一半,一個標準兩輸入與非門的面積為5.O4 ×1.98~m[63,根據計算可以得到標準數字電路的門數約為:

0.4mm×0.4mm×80% ×2/3÷ (5.04,um×1.98,urn)≈8552(標準門)進行協(xié)議處理的數字電路大約需要5000標準門,而能夠支持安全的硬件電路只有約3000標準門.由于這些嚴格的限制,通常的加解密電路是很難做到這種程度,[73在針對RFID的特性進行折中后的AES電路的標準門數為3595,而需要1016個時鐘周期才能完成加、解密過程,同時在100KHz下的電流為8.15zA.盡管AES電路的面積達到了要求,但是從處理速度和功耗上都遠不能滿足標簽芯片的性能要求.

因此本文采用了如下的安全方案:在讀卡器和標簽的身份認證中,采用隨機數和密鑰相結合的方式實現快速認證,這種認證方式通過引入三條安全認證指令來實現,這種認證方式具有實現簡便,具有較小的硬件電路,運算速度快等優(yōu)點;在數據加密傳輸中采用對稱密鑰加密算法Tiny Encryp—tion Algorithm[9]來進行數據的加密,這種算法經過仿真及功耗分析證明可以應用于RFID標簽實現.

5.2 對EPC C1G2協(xié)議提出的改進方案

通過對RFID標簽的安全性分析,本文得出在各種應用和安全等級下,RFID標簽與讀卡器之間的信息傳輸都需要建立在通過相互驗證的基礎之上.這種機制也是進行安全防范最基本的條件.本文下面將提出一個基于EPC C1G2協(xié)議的具有驗證數據加密機制的改進方案.并在此方案中假設,標簽芯片以密鑰為唯一的秘密,對于密鑰分配和管理機制不屬于本文所討論的范圍.

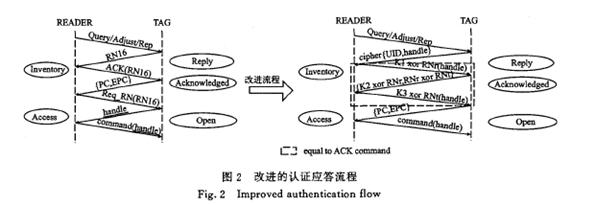

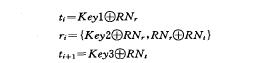

改進方案在標簽芯片中增加三條身份密鑰(Keyl,Key2,Key3),這三個密鑰為標簽與讀卡器所共有的.同時在原先的EPC C1G2協(xié)議規(guī)定的標簽的七個狀態(tài)中使用一個新狀態(tài)authentication替代acknowledge狀態(tài),標簽只有通過這個狀態(tài),才能進入open狀態(tài),用戶才可以對于標簽進行操作.在原協(xié)議的基礎上,在通訊指令中增加了三條指令用于對讀卡器和標簽之間身份密鑰的傳輸驗證.三條身份密鑰與隨機數相異或分別作為這三條指令承載的內容.這三條指令采取順序連續(xù)傳輸,任何中斷或者傳輸超時都將被認為是非法的驗證.本方案在不改變EPC C1G2協(xié)議的原有指令情況下通過增加三條指令來使標簽完成驗證機制,改善了標簽的安全性.改進的認證應答流程如圖2所示(見下頁).

圖2中虛線方框內是在原始協(xié)議中增加的標簽與應答器相互驗證的過程,橢圓內是讀卡器或標簽的狀態(tài).在進行標簽與讀卡器通訊防碰撞時,標簽的UID被發(fā)送到讀卡器以輔助后端數據庫進行標簽密鑰的查詢.讀卡器首先產生一個隨機數RNr與Keyl經過異或運算傳送給標簽,合法標簽使用Keyl與接收到的指令再次異或得知這個隨機數,并用這個隨機數分別與Key2和自己產生的隨機數異或,作為回復指令的內容傳送給讀卡器,讀卡器根據原先產生的隨機數解密Key2,并核對Key2的值來決定標簽是否為合法.如果標簽的驗證成功,讀卡器會發(fā)出第三條指令,以Key3異或標簽產生的隨機數作為指令內容傳送給標簽.標簽通過校對Key3的值

READER來驗證讀卡器的合法性.

改進方案中的身份驗證的指令采用模型表示如下

在改進的身份認證方案中,標簽與讀卡器所共有的密鑰為標簽承載的關鍵信息,根據第三章安全模型對這個驗證過程進行分析,可以得出讀卡器與標簽在前后通道上均以密文方式傳送數據,由于隨機數的存在,標簽每次發(fā)送給讀卡器的數據均不同,根據讀卡器和標簽相互發(fā)送的消息無法推斷出標簽上所承載數據的內容.

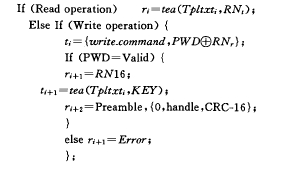

EPC C1G2協(xié)議中標簽數據的讀取采用簡單隨機數與明文相異或的方式,并且這個隨機數采用明文傳輸,這在通訊中是非常危險的.攻擊者可以使用密文再與隨機數異或來獲取明文數據;在讀卡器向標簽寫數據時,數據均以明文傳送,缺乏安全防范.在改進方案中,數據傳輸采用TEA算法對明文進行加密,加密密鑰使用身份認證時標簽產生的隨機數RNt.在標簽中除密鑰K1,K2,K3外,本方案中引入類似于EPC C1G2中access password的權限密碼PWD.在標簽驗證PWD后,讀卡器才可以對標簽中數據進行更改,寫數據同樣使用TEA算法對明文進行加密,改進方案中的讀寫操作采用模型表示如下:

6 分析與比較

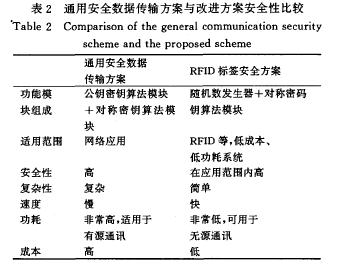

在通用安全數據傳輸方案中[”],采用公鑰密鑰加密算法來進行通訊雙方的身份認證,但是由于公鑰制加密算法的實現電路面積較大,占有較高的功耗和處理時間,不能使用于類似RFID標簽的低功耗電路中.本安全方案中采用隨機數發(fā)生器和對稱密鑰加密算法來保證RFID標簽的數據安全,這種安全算法具有功耗低,速度快和實現電路面積小等特點.這兩種安全方案的比較如表2所示:

改進方案比EPC C1G2協(xié)議增加了標簽與讀卡器之間的身份認證機制,在數據傳輸中采用密文傳輸原則并采用一次一密從而使得相同明文數據加密時每次產生不同的密文,可以防止攻擊者對標簽進行跟蹤.根據本文提出的安全模型,對EPC C1G2和改進方案進行評估,可以看出EPC C1G2無法抵御通常的攻擊,改進方案具有更高的安全性,符合模型的安全等級三.由于改進方案在設計中并沒有考慮密鑰分配,在未來有待于實行進一步的工作.EPC C1G2與改進安全方案的安全性比較見上頁表3.

7 總結

本文針對RFID標簽可能受到的攻擊進行安全建模,提出一系列能夠改善標簽安全性的模型.并根據這個安全模型對EPC CIG2協(xié)議進行分析,提出了可能存在的安全漏洞.在解決RFID標簽安全問題中,標簽與讀卡器之間的相互認證

是最基本措施.隨后本文提出在原始協(xié)議中增加三條指令的改進方案,使原協(xié)議具有標簽與讀卡器之間身份驗證和數據加密機制.該驗證機制符合安全模型提出的安全措施.

References:

[1]EPc Radio—Frequency Identity Protocols Class-1 Generation一2 UHF RFID Protoco1 for Communications at 860M Hz一960MHz Version 1.0.9.[,Z]Jan.30,2005.

[2]Juels A,Pappu R.Squealing euros:privacy—protection in RFID—enabled banknotes,financial cryptography[M].Springer-Ver—lag,2003,103—121.

[3]Engberg S,Harning M,Damsgaard Jensen C.Zero—knowledge device authentication±Privacy and security enhanced RFID pre—serving business value and consumer convenience[c].The Sec—ond Annual Conference On Privacy,Security and Trust-PST,New Bruswick,Canada,2004.

[4]Zhang Xiao—lan,Brian King.Modeling RFID security[M].Lec—ture Notes in Co mputer Science,Volume 38822/2005,75—90,Springer Berlin/Heidelberg.

[5]Sarma S E.Towards the five—cent tag.Technical Report MIT—AUTOID—WH一006,Auto—ID Labs,2001[EB/OL].Referenced at http://www.autoidlabs.org/.

[6]SMIC 0.18 Logic 18 Process 1.8-Volt SAGE—XTM Standard Cell Library Databook[,Z].Release 1.0。March 2004.

[7]Marc Joye,Jean—Jacques Quisquater.Strong authentication for RFID systems using the AES algorithmiC].CHES 2004,LNCS 3156,2004,357—370.

[8]Menezes A J,van Oorschot P C,Vanstone S A.Handbook of ap—plied cryptography[,M].CRC Press,1996.

[9]David J.Wheeler,Roger M.Needham,TEA,a tiny encryption algorithm Proc.Fast software encryption[c].Second Interna—tional Workshop。Lecture Notes in Co mputer Science,vo1.1008,December 1994,363—366.

[10 Israsena P.Securing ubiquitous and low—cOSt RFID using tiny encryption algorithm[C].Wireless Pervasive Computing,2006 1st International Symposium ,16-18 Jan.2006,1-4.

[11] Diffie W ,Hellman M.New directions in cryptography informa—tion theory[J].IEEE Transactions on 1976,22(6):644—654.

編者注:由于篇中存在大量的計算公式,文檔轉換易亂碼。考慮到技術研究人員的需要,特別提供原文件以供下載之用。

點擊下載

登錄

登錄

注冊

注冊